今回はXserverを語るフィッシングメールが届いたので、注意喚起の意味を込めて、どうやってフィッシングメールと判断したのかご紹介していきます。

公式サイトでも注意喚起されています!

フィッシングメールの内容

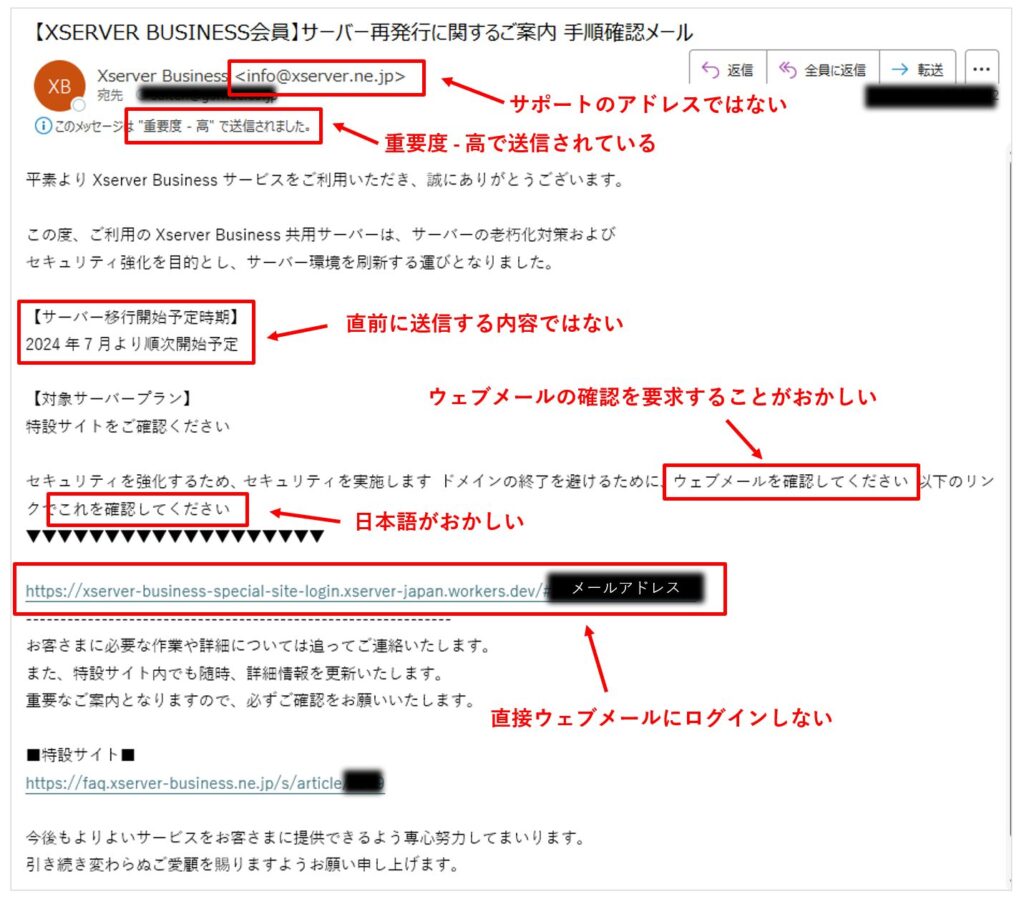

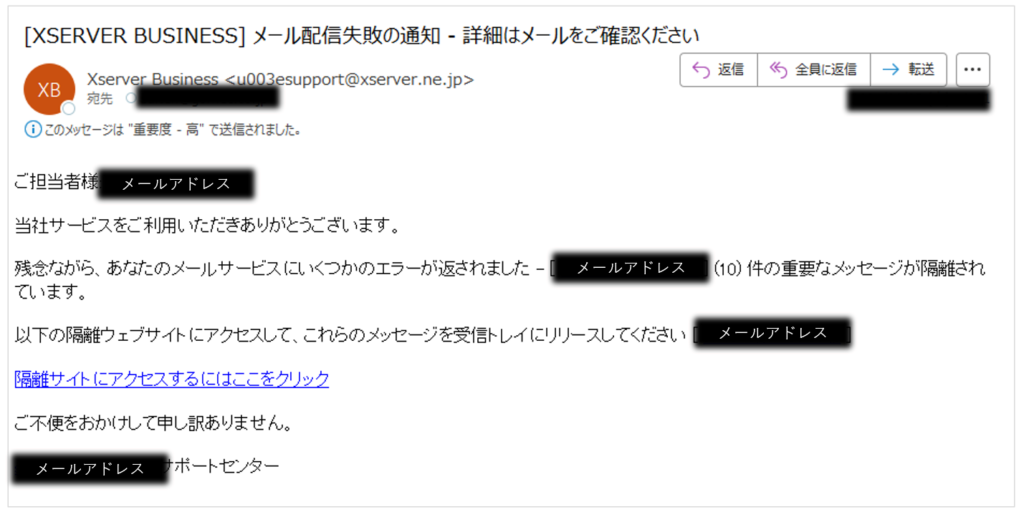

フィッシングメール①

そもそもXserverに登録していないメールアドレス宛に届いた時点でフィッシングメール確定なんですよね…(笑)

アドレスは「Xserver BUSINESS<info@xserver.ne.jp>」とXserverのようになっていますが、サポートのアドレスと違いますし、特設サイトを確認しろと言っているのに、ウェブメールを確認しろと支離滅裂な感じになっています。

6月末に7月からの予定を送るのも遅い話ですし、とにかく謎のウェブメールのURLを踏ませたいようです。

そもそもXserverでWEBメールを確認する場合、メールパネルにアクセスしてメールアドレス、メールパスワードを入力してログインする仕様になっているため、いきなりメールアドレス入りのURLにアクセスさせる必要はないわけです。

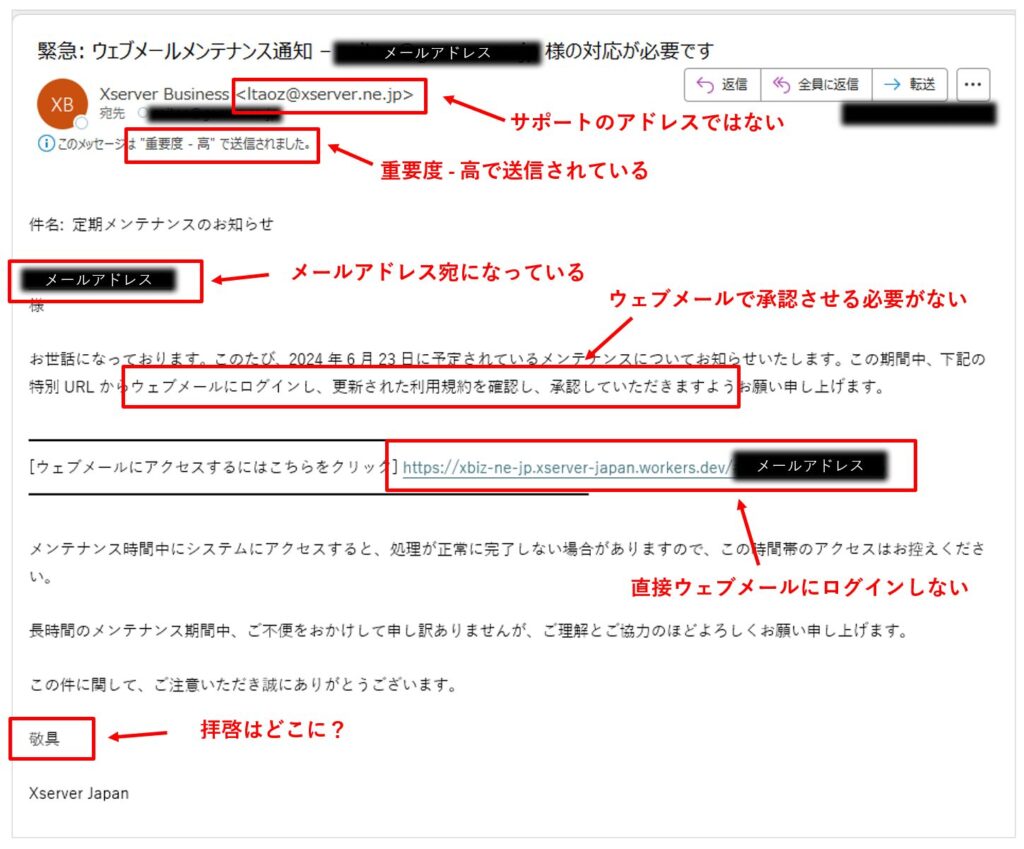

フィッシングメール②

こちらも同じような理由になっていますね。

Xserverから送ってくるメールで宛先にメールアドレス+様はありえません。外部に公開しているアドレス宛になっているので、ネット上から収集したものだと思います。

正常なメールはXserverアカウントIDとメールアドレスをセットにしていますので、メールアドレスのみは100%フィッシングメールメールと思って良いです。

フィッシングメール③

これくらい滅茶苦茶な内容だと誤ってクリックする人はいないと思いたいところです。

重要なメールが隔離されて通知されるサービスがあったら教えて欲しいですよ…。

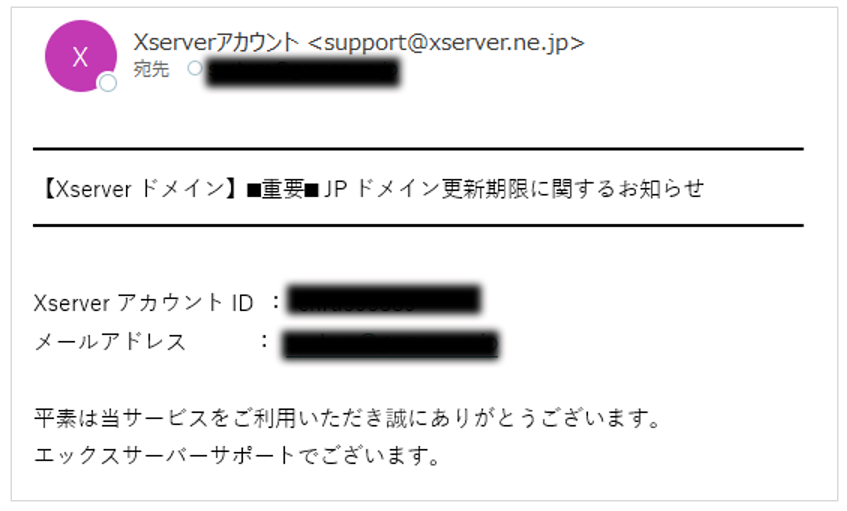

Xserverからの正常なメール

こちらがXserverのサポートから届くメールです。

本当に重要なメールはXserverアカウントIDとメールアドレスがセットで届くので、メールアドレスだけのメールは全て削除しましょう。

メールのヘッダー情報を確認してみた

1通目のメールがinfo@xserver.comでなく、support@xserver.jpになっている場合は、アドレスだけでは偽装されているのか判断することが出来なくなります。

その場合は、メールのヘッダー情報でなりすましの確認が出来るので、こちらも参考にしてください。

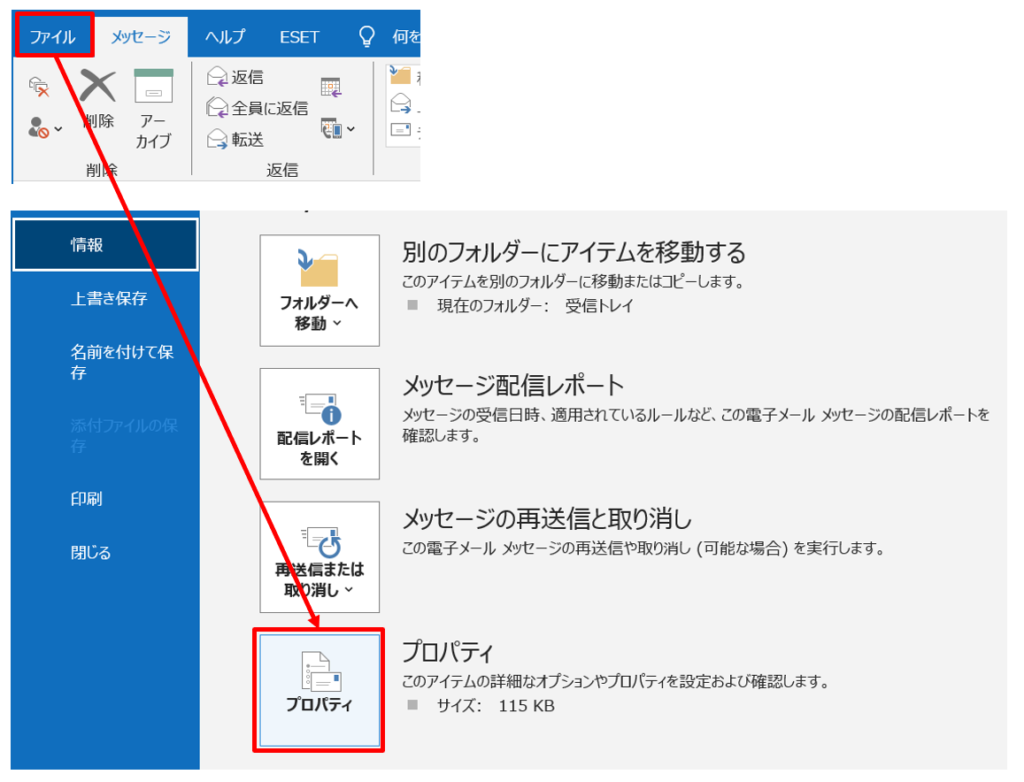

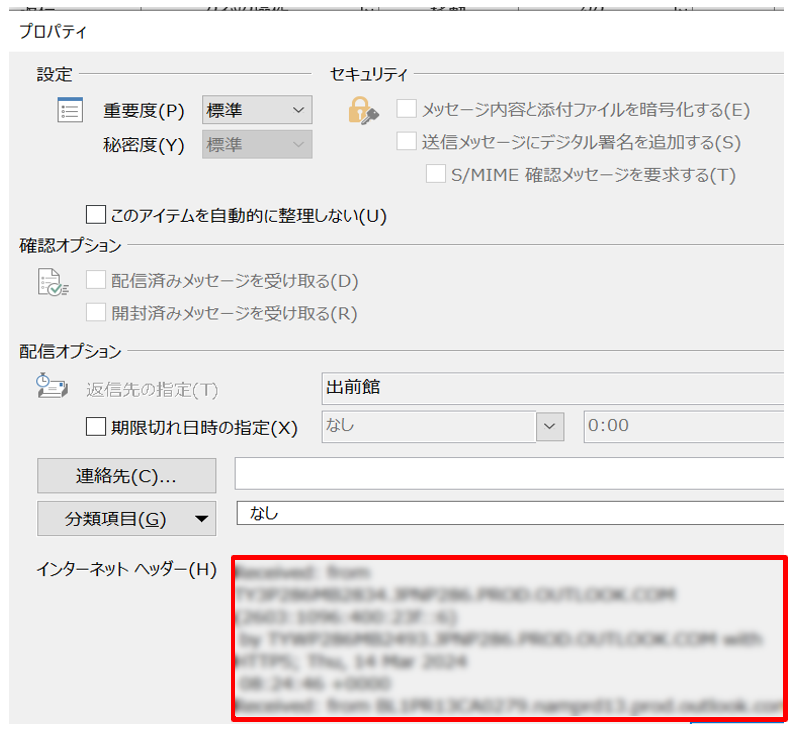

Outlookで確認する方法になります!

①該当メールを開き、ファイル⇒プロパティを選択

②「インターネットヘッダー」の中に記載されているのがヘッダー情報ですので、メモ帳などにコピーします。

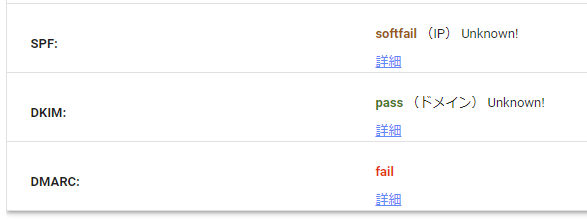

ヘッダー情報を「Google Admin Toolbox」で分析した結果がこちらです。

なりますまし対策のDMARC(Domain-based Message Authentication, Reporting, and Conformance)がfail(失敗)となっているため、なりすましメールと判断して良いと思います!

まとめ

今回はXserverから届いたフィッシングメールを元に、どうやってフィッシングメールと判断したのかについて解説をしました。

最近はフィッシングメールが本当に多いので、少しでも被害が少なくなるよう注意喚起の意味も込めての記事になります。